Ein neuer Report zeigt die aktuelle internationale Cyber-Bedrohungslage durch Staaten oder staatsnahe Hackergruppen.

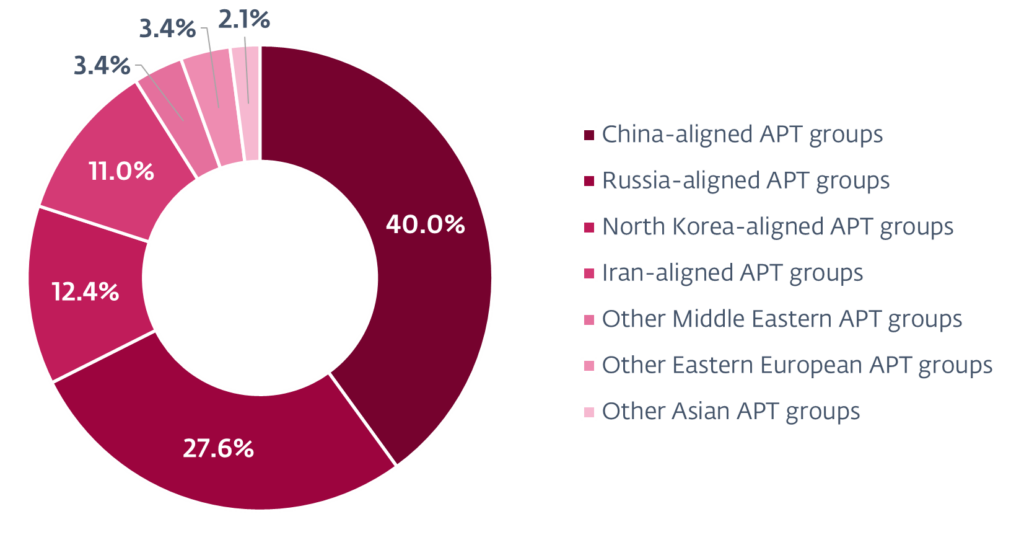

Die Cyberbedrohungslage nimmt kontinuierlich zu, und das besonders im Hinblick auf staatlich geförderte Cyberangriffe. Dies zeigt der APT Activity Report des Unternehmens ESET. Der Report bietet für den Zeitraum April bis September 2024 einen Überblick über die Aktivitäten international bedeutender Advanced Persistent Threat (APT)-Gruppen. Der Bericht analysiert die Strategien und Ziele, mit denen Hackergruppen aus China, Russland, Nordkorea und dem Iran weltweit gezielte Angriffe ausführen. Besonders besorgniserregend ist dabei die Tatsache, dass etwa 40 % der analysierten Cyberattacken mit China in Verbindung stehen.

Jean-Ian Boutin, Director of Threat Research bei ESET, erklärt hierzu: „Diese Entwicklungen unterstreichen die wachsende Bedrohung durch staatlich geförderte Cyberangriffe für Unternehmen und Organisationen weltweit.“ Besonders Angriffe auf kritische Infrastrukturen sowie diplomatische und militärische Einrichtungen zeugen von einer zunehmenden Eskalation und Professionalisierung der Cyberaktivitäten.

Diese Bedrohungen betreffen inzwischen sämtliche Sektoren, von Regierungseinrichtungen über den Finanzsektor bis hin zur Forschung und Bildung. Der ESET-Bericht zeigt damit deutlich, wie sich die geopolitische Lage auf die Cybersicherheit auswirkt und welche Maßnahmen dringend erforderlich sind, um diesen gezielten Angriffen wirksam entgegenzutreten.

Chinesische APT-Gruppen als dominierende Bedrohung

Chinesische oder China-nahe Hackergruppen zeichnen sich für 40 % der weltweit verzeichneten Cyberangriffe verantwortlich. Ihr Einfluss wächst damit stetig und macht China zur Hauptquelle für international gesteuerte Cyberaktivitäten. Der ESET APT Activity Report zeigt, dass sich diese Gruppen vor allem auf staatliche Organisationen konzentrieren, aber auch zunehmend Bildungseinrichtungen ins Visier nehmen. Besonders betroffen sind Forscher und Akademiker auf der koreanischen Halbinsel sowie in Südostasien.

Ein neues Muster zeichnet sich zudem in Afrika ab, wo China in den vergangenen Jahrzehnten zunehmend strategische Partnerschaften aufgebaut hat. Die Aktivitäten chinesischer APT-Gruppen wie MirrorFace erstrecken sich inzwischen auf afrikanische Staaten, während die Gruppe kürzlich auch diplomatische Einrichtungen innerhalb der Europäischen Union attackierte.

Diese Angriffe sind oft präzise und zielen auf den Diebstahl von Informationen und die langfristige Überwachung ausländischer Organisationen ab. Die wachsende Cyberbedrohung aus China unterstreicht die Bedeutung eines umfassenden Sicherheitsmanagements, das auch international operierende Unternehmen in Deutschland betrifft.

Russische Cyberaktivität und der Ukraine-Konflikt

Im ESET-Bericht wird auch die Rolle russischsprachiger Hackergruppen eingehend analysiert. Nach einem intensiven ersten Halbjahr 2024, in dem Russland die Hauptquelle für Cyberangriffe war, liegt der Anteil russischer Gruppen im zweiten Halbjahr bei 27,6 % und damit hinter den chinesischen Aktivitäten. Ein zentraler Fokus der russischen Hacker ist dabei die Ukraine, die gezielt und kontinuierlich angegriffen wird.

In der Ukraine zielen russische Cyberangriffe vor allem auf staatliche Einrichtungen, den Verteidigungssektor und kritische Infrastruktur, darunter Energie- und Wasserressourcen. Die Taktiken reichen von gezielten Phishing-Attacken auf Webmail-Dienste wie Roundcube und Zimbra bis hin zu direkten Angriffen auf Regierungsnetzwerke. Russische APT-Gruppen wie Sednit operieren weltweit, während sich Gruppen wie Gamaredon und Sandworm verstärkt auf die Ukraine konzentrieren.

Zusätzlich wurde eine Desinformationskampagne namens „Operation Texonto“ identifiziert, die auf die ukrainische Bevölkerung in Europa abzielt. Ziel dieser Operation ist die Verbreitung von Falschinformationen, um die Moral der Ukrainer zu untergraben und das Vertrauen in staatliche Institutionen zu schwächen.

Nordkorea: Rüstungsfinanzierung durch Cyberkriminalität

Für nordkoreanische Hackergruppen steht ein klares Ziel im Vordergrund: die finanzielle Unterstützung des nationalen Rüstungsprogramms. Laut dem ESET-Bericht führen nordkoreanische Cyberkriminelle ihre Angriffe gezielt durch, um sowohl Kryptowährungen als auch traditionelle Währungen zu stehlen. Diese Finanzierungsstrategie unterstreicht die besondere Rolle, die Cyberangriffe für Nordkorea haben, da das Land auf diese Weise internationale Sanktionen zu umgehen versucht.

Zu den Hauptzielen zählen Unternehmen in den USA und Europa, insbesondere aus den Bereichen Verteidigung und Luftfahrt. Auch Kryptowährungsplattformen und Non-Profit-Organisationen stehen im Fokus. Eine besonders auffällige Taktik im zweiten Halbjahr 2024 war der Missbrauch der Microsoft Management Console (MMC) durch die berüchtigte Kimsuky-Gruppe. Diese Gruppe sowie die bekannte Lazarus-Gruppe setzen zudem auf die Nutzung von Cloud-Diensten wie Google Drive und Microsoft OneDrive, um ihre Aktivitäten zu tarnen und Angriffe durchzuführen.

Die aggressiven Finanzierungsbemühungen der nordkoreanischen Hackergruppen heben hervor, dass wirtschaftliche und militärische Ziele häufig ineinander übergehen. Für Unternehmen ist dies ein deutlicher Hinweis auf die Notwendigkeit eines erweiterten Cyberschutzes, der auch Maßnahmen zur Erkennung und Abwehr gegen die Nutzung von Cloud-Diensten durch Angreifer umfasst.

Globale Aktivitäten iranischer Hackergruppen

Iranische Hackergruppen agieren weltweit und erweitern kontinuierlich ihre Angriffskapazitäten. Laut dem ESET-Bericht richten sie ihre Aktivitäten zunehmend auf diplomatische und strategische Ziele, was auf ein Interesse an militärischer und politischer Spionage schließen lässt. Ihre Operationen konzentrieren sich vor allem auf den Nahen Osten und Afrika, wo sie Organisationen im Finanzsektor angreifen, aber auch Regierungen, diplomatische Vertretungen und Infrastruktur betreffen.

Besonders auffällig sind Angriffe auf den israelischen Transportsektor sowie auf Regierungsinstitutionen in Ländern wie Irak und Aserbaidschan. Darüber hinaus wurden diplomatische Einrichtungen in Europa, etwa in Frankreich, und US-amerikanische Bildungseinrichtungen ins Visier genommen. Damit zeigen die iranischen Hackergruppen ein breites geopolitisches Spektrum, das sich nicht auf den Nahen Osten beschränkt.

Die iranische Cyberstrategie zielt auf die Sammlung sensibler Informationen und die langfristige Überwachung politischer Gegner. Diese Aktivitäten verdeutlichen, wie wichtig ein anpassungsfähiges Sicherheitsmanagement für Unternehmen und staatliche Organisationen ist, das sich gegen diese Bedrohungen wappnen kann. Maßnahmen zur Erkennung und Abwehr von Spionageangriffen sollten für alle Institutionen mit sensiblen Daten ein zentraler Bestandteil der Cyberstrategie sein.

Fazit: internationale Cyber-Bedrohungslage ist ernst

Der ESET APT Activity Report 2024 zeigt eine besorgniserregende Entwicklung: Staatlich geförderte Hackergruppen agieren zunehmend professionell und international. Mit China als Hauptquelle der Angriffe, gefolgt von Russland, Nordkorea und Iran, stehen Unternehmen und staatliche Organisationen weltweit vor einer ernsthaften Bedrohungslage. Besonders kritische Infrastrukturen sowie sensible Sektoren wie Diplomatie, Forschung und Finanzen sind ins Visier geraten, was auf eine strategische und langfristige Planung dieser Cyberangriffe hinweist.